Spoiler: não, e quem ainda pensa assim está olhando para o Bluetooth de 15 anos atrás.

Quando falamos em Bluetooth, muita gente, especialmente profissionais que viram o início dessa tecnologia, ainda associa o termo a fones de ouvido desconectando, caixinhas simples ou processos de pareamento instáveis.

Essa memória coletiva cria um mito persistente:

“Bluetooth é fraco, inseguro e não serve para aplicações sérias.”

Mas isso só é verdade se estivermos falando do Bluetooth pré-2010.

O Bluetooth moderno é outra tecnologia, mais segura, mais eficiente, mais estável e amplamente utilizada hoje em aplicações industriais e de infraestrutura crítica.

O Bluetooth evoluiu, e muito.

A evolução do Bluetooth ao longo dos últimos 15 anos foi profunda e transformadora. Veja alguns dados reais que explicam por que a tecnologia mudou completamente:

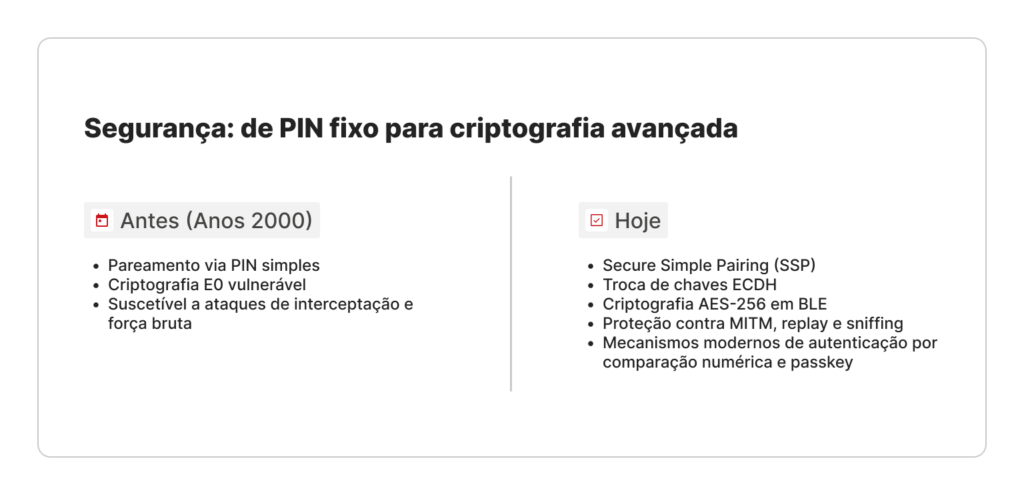

O Bluetooth passou a operar com um nível de criptografia comparável ao de bancos, aplicações IoT industriais e sistemas de segurança modernos.

Mas então por que ainda existe a percepção de que o Bluetooth é fraco?

Para aprofundar esse tema, convidamos Guilherme Carvalho, gerente de projetos da Promont, para uma conversa aberta sobre o que realmente mudou no Bluetooth ao longo dos últimos anos, e por que a tecnologia atual não pode mais ser comparada àquela do passado

Pergunta: Se o Bluetooth evoluiu tanto, por que ainda existe essa percepção de que ele é fraco ou inseguro?

Guilherme Carvalho: Essa percepção vem muito mais da memória do que da realidade atual.

Muita gente teve contato com o Bluetooth lá no começo, quando ele era usado basicamente para fones de ouvido, transferir arquivos ou conectar dispositivos simples e, naquela época, realmente existiam limitações importantes.

O problema é que a tecnologia evoluiu, mas a imagem mental ficou parada no tempo.

Hoje, o Bluetooth que usamos em aplicações industriais e de infraestrutura crítica não tem nada a ver com o Bluetooth de 15 anos atrás. Ele opera com criptografia avançada, mecanismos modernos de autenticação e padrões de segurança comparáveis aos de sistemas bancários e soluções IoT robustas.

Então, quando alguém diz que “Bluetooth é fraco”, geralmente está falando de uma versão que simplesmente não existe mais no mundo real.

Pergunta: Onde o Bluetooth faz sentido dentro de uma arquitetura de segurança moderna, e onde ele não faz?

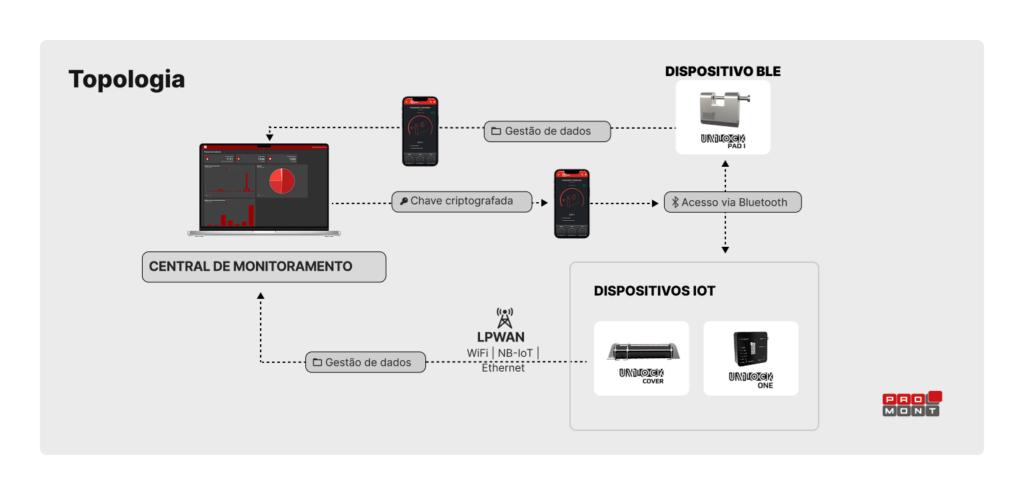

Guilherme Carvalho: O ponto central é entender que o Bluetooth não deve ser visto como “a segurança em si”, mas como parte de um sistema maior.

Em arquiteturas modernas, o Bluetooth funciona muito bem como um meio de aproximação e comunicação local ele conecta o usuário ao dispositivo de forma eficiente, rápida e segura.

Mas toda a lógica crítica de segurança não fica ali.

A autenticação real, as permissões, os horários de acesso, os registros de evento e o controle de quem pode ou não pode operar acontecem em camadas superiores, normalmente na nuvem ou na plataforma de gestão.

Ou seja: o Bluetooth faz sentido quando ele não está sozinho. Ele é excelente como ponte. A segurança de verdade está no ecossistema.

Pergunta: O que muda quando o Bluetooth passa a fazer parte de um ecossistema completo, como o da Promont?

Guilherme Carvalho: Muda tudo, porque o risco deixa de estar concentrado em um único ponto.

No ecossistema Promont, o Bluetooth nunca é um “canal aberto”. Ele é apenas o elo inicial entre o usuário e o dispositivo. A partir daí, cada ação depende de validações dinâmicas: tokens momentâneos, sessões únicas, permissões por usuário, local e horário, além de registros completos de cada operação.

Isso cria um modelo onde mesmo que alguém esteja fisicamente próximo ao dispositivo, isso não significa acesso.

A decisão acontece na plataforma, com inteligência, rastreabilidade e controle.

É essa combinação Bluetooth, IoT, criptografia e software, que transforma uma tecnologia comum em uma solução confiável para ambientes críticos.

No ecossistema Promont, o Bluetooth é parte da segurança, nunca a segurança inteira.

Na Promont, usamos o Bluetooth não como um “canal aberto”, mas como um vetor de aproximação, uma camada adicional dentro de um ecossistema completo de segurança.

Isso significa que:

O Bluetooth nunca opera sozinho. Nos produtos da Promont a segurança é redobrada!

O Bluetooth é apenas a ponte entre o usuário e o dispositivo.

A inteligência do controle de acesso acontece em duas etapas complementares:

1) Antes do acesso (servidor / nuvem Promont)

É aqui que a “chave” é gerada e controlada com segurança, com:

- chaves/tokens temporários (pré-gerados)

- permissões por usuário, horário e contexto

- sessões únicas e políticas de acesso

- gestão centralizada e rastreabilidade

2) No momento do acesso (standalone / offline)

Na hora de autenticar e abrir, o processo acontece localmente entre aplicativo e dispositivo — sem depender de conexão com o servidor naquele instante.

Isso é uma das grandes vantagens do controle de acesso por Bluetooth: operar com autonomia, mantendo criptografia, segurança e proteção anti-replay de forma offline.

Depois, quando houver conectividade, os eventos podem ser sincronizados, garantindo logs completos e visibilidade na plataforma.

E é justamente essa combinação que faz toda a diferença:

BLE (offline/standalone) + gestão de chaves + criptografia + plataforma + logs + autorização dinâmica.

Num cenário em que eficiência, autonomia e segurança são fundamentais, entender a evolução do Bluetooth, e como ele se integra a ecossistemas modernos de controle de acesso e IoT, deixou de ser uma opção. É uma vantagem competitiva.

A Promont faz parte dessa evolução desde o início. Fomos pioneiros ao desenvolver o primeiro cadeado Bluetooth do mundo e seguimos, até hoje, impulsionando os limites do que é possível com BLE aplicado a ambientes críticos. Mais do que acompanhar a tecnologia, ajudamos a moldá-la. Fomentando de forma contínua, inovação de ponta, segurança real e soluções preparadas para o futuro.